OAuth 2.0

Microsoft 365

- Legen Sie Dokument auf Office 365 an und bearbeiten Sie diese direkt über Office 365.

- Per IMAP/SMTP können Sie E-Mails senden als auch eingehende und ausgehende E-Mails zu Projekten und Adressen zuordnen.

- Erlaubt es, große Dateien beim Senden der E-Mail auf Office 365 abzulegen.

- Siehe auch Microsoft 365 Integration

- Weitergabe von Daten an Dritte!

Microsoft 365 - mit untermStrich Office365 App

Klicken Sie in Konfiguration - OAuth 2.0 auf die App, die Sie nutzen möchten:

- Verlinkung zur untermStrich Office365 Dokumente-App erstellen

- Verlinkung zur untermStrich Office365 Email-App erstellen

Sicherheit

Auch bei der Nutzung der untermStrich Office365 App, behalten Sie volle Kontrolle über Ihre Kennwörter und Zugriffstoken.

Technisch gesehen wird bei der untermStrich Office365 App „Sichere Variante“ das RFC7636 - PKCE genutzt. Siehe Microsoft identity platform and OAuth 2.0 authorization code flow. Die PKCE code_challenge wird dabei nur auf Ihrem lokalen untermStrich Server erstellt und gespeichert und danach direkt von Ihrem untermStrich Server als code_verifier an Azure gesendet. Ohne Ihren privat gehaltenen code_verifier ist es nicht möglich, ein Zugriffstoken abzufragen, auch nicht durch die untermStrich Office365 App/Server.

Bei der Office365 App „normale Variante“ werden vom oauth.untermstrich.com Server die Daten an Ihren Browser weitergegeben, jedoch ist hier kein PKCE möglich.

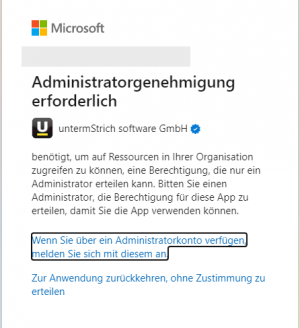

Wenn Sie „Microsoft 365 Business“ müssen Sie beim ersten Zugriff der untermStrich Office365 App den Zugriff gewähren. Wenn Ihr Konto nicht das Recht hat, werden Sie die folgende Meldung bekommen. Die Freigabe muss durch einen Administrator Ihrer Organisation erfolgen.

Microsoft 365 - mit eigener Azure App AUTOMATISCH

Wir empfehlen grundsätzlich die untermStrich Office365 App zu nutzen.

Wenn Sie Ihre eigene Azure App nutzen möchten, beachten Sie bitte, dass dies nur möglich ist, wenn ihre untermStrich Installation unter HTTPS erreichbar ist.

Als Office 365 Administrator können sie untermStrich erlauben eine Azure App mit allen nötigen Einstellungen für untermStrich auf ihrem Tenant zu erstellen. Klicken Sie dazu auf „App erstellen“.

Sobald Sie die erforderlichen Berechtigungen für diesen Vorgang akzeptiert haben wird ihre App von untermStrich erstellt. Wenn die App erstellt ist finden Sie Informationen darüber im rechten Infobereich. Neben der Anwendungs- bzw. ClientId finden Sie auch die Information darüber wie lange Ihr App Secret gültig ist. Dieses muss vor Ablauf über den Button „App aktualisieren“ erneuert werden.

Wenn Sie bereits andere Office 365 Accounts definiert haben finden Sie in den jeweiligen Zeilen ein kleines Verknüpfungs-Symbol. Damit ist es möglich die Azure App der bestehenden Accounts gegen die eben neu erstellte Azure App zu ersetzen.

WICHTIG: Alle Benutzer müssen ihre OAuth Tokens in diesem Fall (mittels OAuth Butler) erneuern.

Einen neuen OAuth Account für Email, Kalender oder Dokumente erzeugen Sie wie gewohnt über eine der drei Optionen rechts. Im erscheinenden Dialog wählen Sie dann „Verlinkung zur eigenen Azure-App erstellen“.

Microsoft 365 - mit eigener Azure App MANUELL

Wir empfehlen grundsätzlich die untermStrich Office365 App zu nutzen.

Wenn Sie Ihre eigene Azure App nutzen möchten, beachten Sie bitte, dass dies nur möglich ist, wenn ihre untermStrich Installation unter HTTPS erreichbar ist und bereits der kleinste Fehler in der Einrichtung dazu führen wird, dass die Microsoft 365 Integration nicht funktioniert!

Die Erstellung und Konfiguration ihrer Azure App wird im Microsoft Azure Portal durchgeführt. Siehe folgender Link: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/RegisteredApps

Erstellen Sie eine neue "App Registrierung"

Im folgenden Dialog vergeben Sie einen Namen für die App und setzen die Einstellungen lt. folgendem Screenshot.

Wichtig: Bei der Umleitungs-URI muss ihre untermStrich eigene Umleitungs-URI eingetragen werden. Diese finden Sie in untermStrich unter: Konfiguration - System - OAuth 2.0

Klicken Sie auf „Registrieren“ und die App wird erstellt. Sie werden auf die Übersichtsseite der App weitergeleitet. Notieren Sie sich auf dieser Seite ihre „Anwendungs-ID (Client)“, Sie werden diese später benötigen.

Filepicker konfigurieren

Secret erstellen

Wechseln Sie in das Menü „Zertifikate & Geheimnisse“ und erstellen Sie einen neuen geheimen Clientschlüssel. Vergeben Sie ein Beschreibung und eine Gültigkeit. Der Schlüssel kann maximal 24 Monate gültig bleiben. Danach muss ein Neuer erstellt werden und dieser dann auch in untermStrich aktualisiert werden. Wenn der Schlüssel erstellt worden ist notieren Sie sich den „Wert“ des Schlüssels. Sie werden diesen später benötigen.

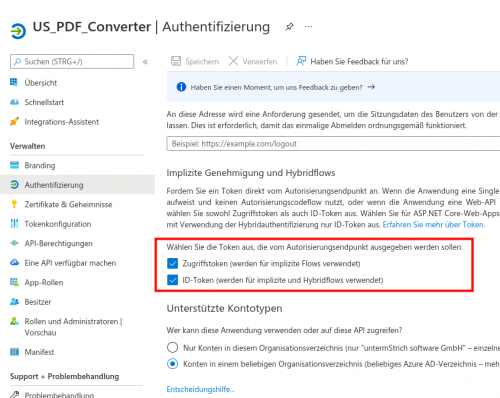

API-Berechtigungen setzen

Über den Menüpunkt „API-Berechtigungen“ definieren Sie nun welche Berechtigungen ihre App erhalten soll. Füge Sie neue Berechtigungen hinzu und wählen Sie „Microsoft Graph“

Wählen Sie im folgenden Dialog „Delegierte Berechtigungen“

Fügen Sie nun im nächsten Fenster alle nötigen Berechtigungen hinzu. Sie können dazu die Suchfunktion nutzen.

Die Folgenden Berechtigungen werden benötigt:

Files.ReadWrite.All

ListenpunktVollzugriff auf alle Dateien, auf die der Benutzer zugreifen kann

Files.ReadWrite.AppFolder

Vollzugriff auf den Ordner der Anwendung

offline_access

Zugriff auf Daten beibehalten, für die Sie Zugriff erteilt haben

User.Read

Anmelden und Benutzerprofil lesen

SMTP.Send

Senden von E-Mails per SMTP

IMAP.AccessAsUser.All

Zugriff auf gesendete und empfangene E-Mails

Calendars.Read

Lesezugriff auf alle Kalender des angemeldeten Benutzers.

Calendars.Read.Shared

Lesezugriff auf geteilte Kalender, die der Benutzer sehen darf.

Calendars.ReadBasic

Lesezugriff auf Basisinformationen der Kalender (z. B. Betreff, Zeit).

Calendars.ReadWrite.Shared

Lese- und Schreibzugriff auf geteilte Kalender, sofern Zugriff gewährt wurde

Calendars.ReadWrite

Lese- und Schreibzugriff auf alle Kalender des Benutzers.

Ihre App mit untermStrich verknüpfen

Die Informationen zu Ihre eigenen Azure App hinterlegen Sie dann in untermStrich unter: Konfiguration - OAuth 2.0.

Erstellen Sie in untermStrich jeweils eine eigene OAuth Verknüpfung zu Ihrer Azure App für „Microsoft 365 E-Mail“, „Microsoft 365 Kalender“ und „Microsoft 365 Dokumen“ wenn benötigt.

Vergeben Sie dabei einen Namen, setzen Sie die „Anwendungs/Client“ ID die Sie bei der Azure App Erstellung notiert haben und setzen Sie das „Anwendungs/Client Secret“ welches Sie ebenfalls notiert haben. Das Feld „Anwendungs/Client Authority URL“ lassen Sie am Besten leer.

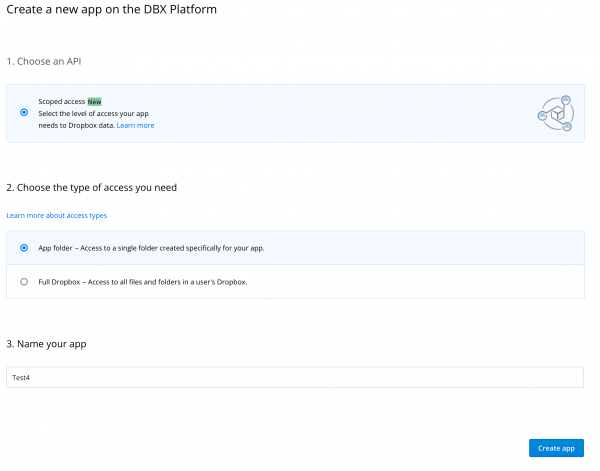

Dropbox

- Erlaubt es, große Dateien beim Senden der E-Mail auf Dropbox abzulegen.

- Weitergabe von Daten an Dritte!

- Legen Sie Ihre App unter https://www.dropbox.com/developers an

- Unter „My apps“ Button „Create app“

- Fügen Sie dann die „Redirect URIs“ ein. In untermStrich unter „Umleitungs-URI“ zu finden.

- In der Registerkarte „Permissions“ aktivieren Sie die Berechtigungen „account_info.read“, „files.content.write“ und „sharing.write“.

- [+] in untermStrich

- Name beliebig, etwa „Dropbox“

- untermStrich „Anwendungs/Client ID“ = Dropbox „App key“

- untermStrich „Anwendungs/Client Secret“ = Dropbox „App secret“

- Nur „Für Dropbox“ anhaken

- „Anwendungs/Client Authority URL“ wird automatisch eingefügt